Das IT-Grundschutz-Kompendium

Das IT-Grundschutz-Kompendium beinhaltet Anforderungen und Empfehlungen zu Methoden, Prozessen und Verfahren zur Informationssicherheit. Es richtet sich an öffentliche Einrichtungen wie auch Unternehmen der freien Wirtschaft und zielt darauf ab, unter anderem Geschäftsprozesse, Anwendungen und IT-Systeme sicherer zu gestalten.

Das Kompendium enthält dazu aktuell 111 IT-Grundschutz-Bausteine, die unterschiedliche Themen der Informationssicherheit behandeln. Das BSI veröffentlicht jährlich jeweils zum 01.02. eine aktualisierte Version des IT-Grundschutz-Kompendiums.

Das IT-Grundschutz-Kompendium ist neben den BSI-Standards 200-x eine grundlegende Veröffentlichung des IT-Grundschutzes. Es dient zudem als Prüfungsgrundlage für Zertifizierungen nach ISO 27001.

IT-Grundschutz: Ziel, Ideen und Konzeption

Das BSI verfolgt mit der IT-Grundschutz-Methodik einen ganzheitlichen Ansatz. Es werden organisatorische, personelle, infrastrukturelle und technische Sicherheitsanforderungen kombiniert, um ein angemessenes Sicherheitsniveau zu erreichen.

Seit 2017 nutzt der IT-Grundschutz das Baukastenprinzip, welches mit thematisch gruppierten Bausteinen eine bessere Strukturierung und Planung des oft sehr heterogenen IT-Bereiches ermöglicht. Alle Bausteine bilden dabei den Stand der Technik (zum Zeitpunkt der Veröffentlichung) ab.

Gleichzeitig ermöglicht der IT-Grundschutz den Unternehmen und Organisationen eine leichte und effiziente Erstellung von Sicherheitskonzepten, da im Standardfall eine traditionelle Risikoanalyse entfallen kann – diese wird bereits durch das BSI mitgeliefert.

IT-Sicherheit im Unternehmen: das ist die Methodik

Die im IT-Grundschutz-Kompendium aufgeführten Bausteine sind sehr kompakt und praxisorientiert, was die Umsetzung eines Sicherheitskonzeptes durch die Unternehmen deutlich vereinfacht.

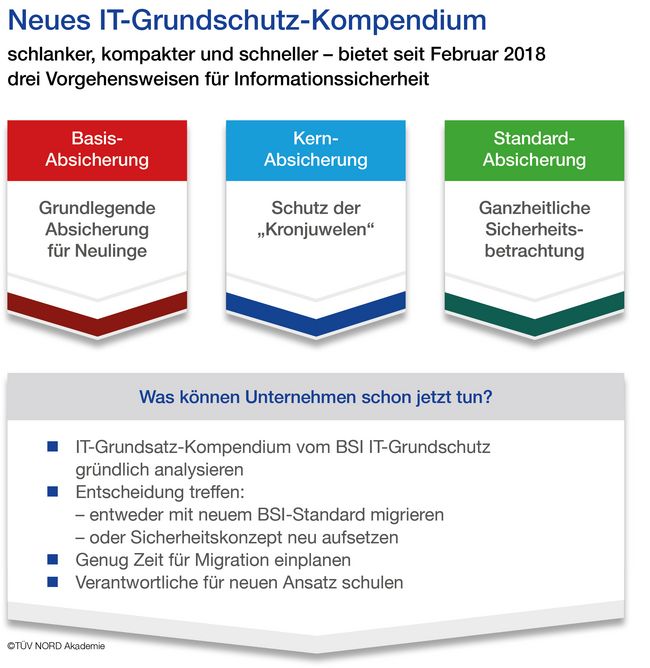

Das IT-Grundschutz-Kompendium definiert im Einzelnen Anforderungen zur Informationssicherheit, die Unternehmen erfüllen müssen. Zur Umsetzung des IT-Grundschutzes sieht das BSI drei verschiedene Vorgehensweisen: die Basis-, die Kern- und die Standardabsicherung. Darauf können Unternehmen, je nach Größe und Stand ihrer Informationssicherheit, zurückgreifen.

- Mit der Basisabsicherung sollen Mindestanforderungen wie der Einsatz von Firewalls und Zutrittskontrollen umgesetzt werden. Sie richtet sich insbesondere an kleine und mittelständische Unternehmen, die sich erstmals Fragen der strategischen Informationssicherheit widmen.

- Die Kernabsicherung dient dem „Schutz der Kronjuwelen“, wie Produktions-, Kunden- oder Finanzdaten und ist geeignet für Unternehmen, die noch kein ganzheitliches Informationssicherheitsmanagementsystem (ISMS) integriert und daher noch Handlungsbedarf im Bereich Informationssicherheit haben.

- Sind Basis- und Kernabsicherung abgeschlossen, folgt die Standardabsicherung, die auf ein höheres Sicherheitsniveau abzielt und die Absicherung der gesamten Sicherheitsarchitektur eines Unternehmens umfasst.

Mit der Standardreihe 200-x und den Bausteinen aus dem IT-Grundschutz-Kompendium können Unternehmen also ein solides ISMS aufbauen, bereits bestehende ISMS überprüfen und bei Bedarf ergänzen.

IT-Sicherheit im Unternehmen: BSI-IT-Grundschutz umsetzen

Die Erfahrungen von Unternehmen in der IT-Sicherheit variieren stark, was auch für die Umsetzung konkreter Sicherheitsstandards relevant ist.

Unternehmen, die noch kein vollständiges ISMS etabliert haben, können direkt in den IT-Grundschutz nach 200-x einsteigen und, je nach Stand der eigenen Informationssicherheit, an der Basis-, Kern- oder Standardabsicherung ansetzen.

Unternehmen, die bereits Sicherheitskonzepte erarbeitet haben, sollten unter Berücksichtigung der aktuellen Anforderungen des Grundschutz-Kompendiums einen Migrationsplan entwickeln, um die eigene IT-Sicherheit zu evaluieren und anzupassen. „Wenn bereits vorhandene Sicherheitskonzepte in den Unternehmen vorliegen, empfehle ich, zunächst einen Migrationsplan zu entwickeln und zu evaluieren, inwiefern vorhandene Sicherheitskonzepte migriert werden können“, rät Tatjana Brozat, Auditorin für Informationssicherheit und Referentin der TÜV NORD Akademie.

Unternehmen können jedoch auch ihre Sicherheitskonzepte auf Basis des BSI-Standards neu aufsetzen. „Wenn sich Einrichtungen für eine gänzlich neue Erarbeitung entscheiden, sollte auch diese sorgfältig geplant werden. Insgesamt sollte genug Zeit für die Anwendung des IT-Grundschutzes eingeplant und die Verantwortlichen vorab auf den neuen Ansatz geschult werden“, erklärt Brozat.

Ihre Ansprechpartnerin

Produktmanagerin Datenschutz und Informationsmanagement

II. Hagen 7, 45127 Essen

Tel.: +49 201 31955-42

Fax: +49 201 31955-70

mbraunschweig@tuev-nord.de